[anti-both]

如 果 你 家 裡 有 用 NAS,大 概 也 會 把 它 分 享 到 互 聯 網 。它 們 的 功 能 太 強 大 ,用 瀏 覽 器 就 可 以 在 任 何 地 方 登 入 ,上 下 載 檔 案 ,聽 歌 ,甚 至 看 戲 。

讓 我 們 以 Synology 來 作 示 範 ,看 看 怎 樣 不 用 多 花 一 毛 錢 ,就 可 以 提 升 你 的 NAS,甚 至 整 體 家 庭 網 路 的 保 安 。

你 也 許 不 是 使 用 Synology 的 NAS,甚 至 不 是 使 用 NAS,但 其 實 保 安 的 原 理 是 一 樣 的 。你 應 該 可 以 很 簡 單 的 把 這 些 技 巧 應 用 在 你 現 有 的 系 統 。

現 在 的 NAS 在 設 計 時 就 考 慮 到 保 安 方 面 的 事 ,你 要 進 入 系 統 ,都 必 須 要 密 碼 來 登 入 的 。但 現 在 駭 客 猖 獗 ,電 腦 犯 罪 日 益 頻 繁 ,能 多 下 點 功 夫 ,還 是 別 嫌 麻 煩 的 好 。

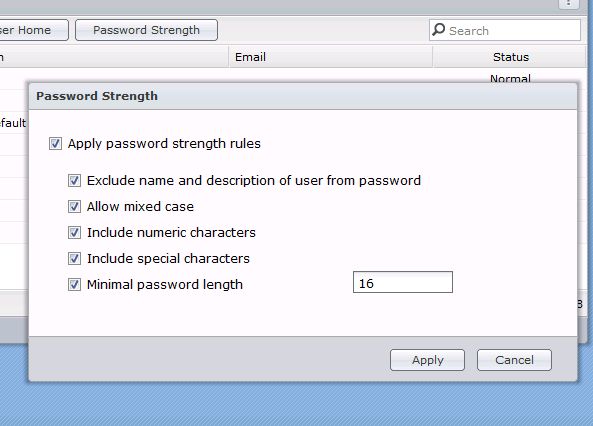

1. 首 先 是 密 碼 ,一 般 人 都 喜 歡 用 方 便 記 憶 的 密 碼 ,又 長 期 不 更 改 密 碼 ,這 樣 對 駭 客 而 言 ,會 大 大 增 加 他 們 估 中 密 碼 的 機 會 。所 以 ,第 一 點 ,就 是 要 使 用 強 度 高 的 密 碼 ,最 好 還 要 定 期 更 改 密 碼 。不 只 是 管 理 員 的 密 碼 ,一 般 使 用 者 的 密 碼 也 應 該 要 加 強 。Synology 本 身 就 有 強 制 使 用 高 強 度 密 碼 的 設 定 ,設 定 好 之 後 ,你 就 不 會 「忘 記 」要 使 用 高 強 度 密 碼 了 。

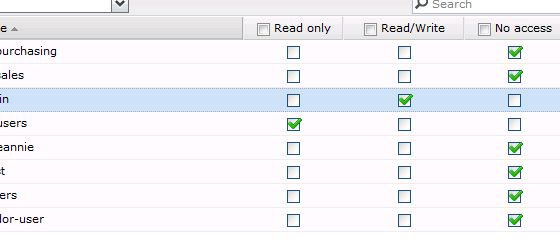

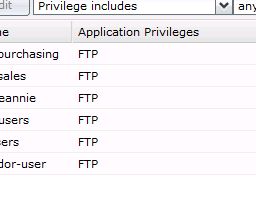

2. 設 定 好 密 碼 之 後 ,就 要 檢 討 每 一 個 戶 口 的 權 限 了 。最 基 本 的 原 則 就 是 ,必 須 要 用 的 功 能 ,才 給 予 權 限 。寧 可 之 後 有 需 要 才 增 加 權 限 ,也 不 要 貪 方 便 地 給 予 用 戶 過 多 的 權 限 。對 於 資 料 夾 方 面 ,應 該 盡 量 使 用 「唯 讀 」,真 有 必 要 才 使 用 「讀 寫 」。這 樣 ,即 使 別 人 獲 取 了 個 別 戶 口 的 密 碼 ,也 能 將 損 失 減 到 最 低 。另 外 ,同 一 個 使 用 者 ,也 可 以 有 多 於 一 個 戶 口 。例 如 :一 個 戶 口 只 供 FTP 使 用 ,另 一 個 戶 口 只 供 聽 歌 。這 樣 ,每 個 戶 口 的 權 限 就 更 少 了 。

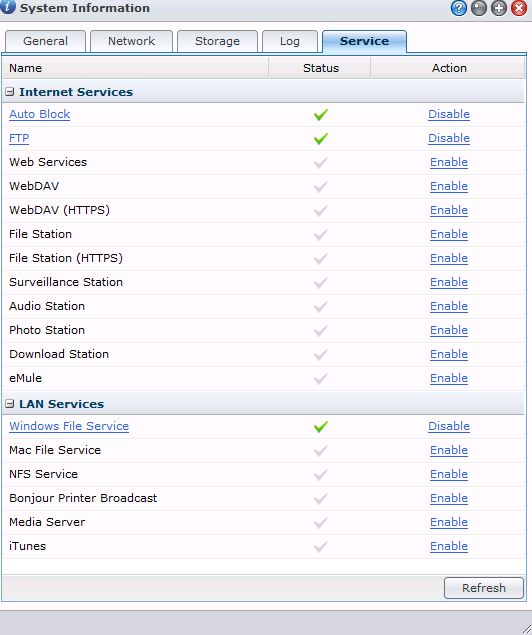

3. 再 者 就 是 關 閉 不 使 用 的 服 務 。只 要 你 的 服 務 是 關 閉 的 ,別 人 就 不 可 能 使 用 該 服 務 強 行 登 入 你 的 NAS 了 。

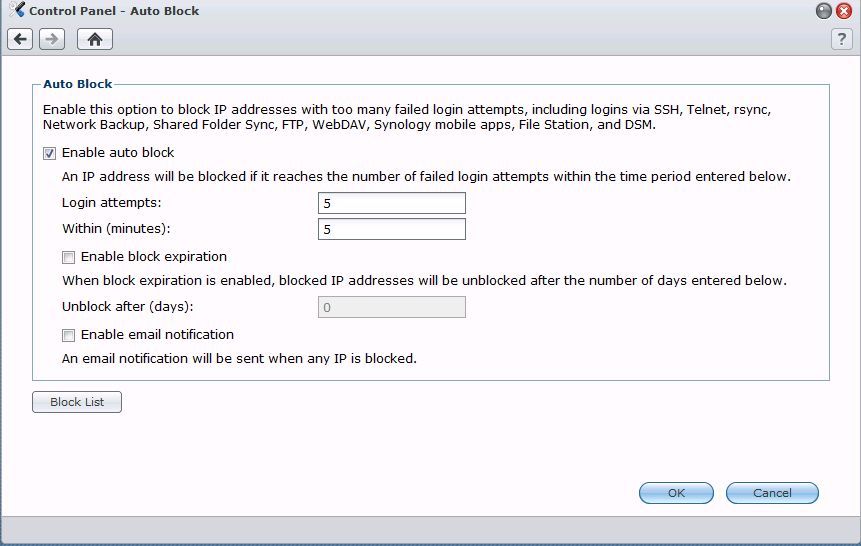

4. 然 後 就 要 限 制 使 用 者 錯 誤 登 入 的 次 數 。這 點 很 重 要 ,不 然 駭 客 用 暴 力 攻 擊 (brute force attack),可 能 數 小 時 就 能 破 解 你 的 密 碼 了 。Synology 本 身 就 有 「自 動 封 鎖 」的 功 能 ,這 是 必 須 要 開 啟 的 。

5. 使 用 加 密 的 連 線 。一 般 的 連 線 ,例 如 :管 理 者 介 面 (HTTP)、FTP 等 等 ,都 是 使 用 沒 有 加 密 的 連 線 ,駭 客 可 以 輕 易 的 截 取 你 的 登 入 名 稱 和 密 碼 。如 果 改 用 加 密 了 的 連 線 ,即 HTTPS、FTPS 等 已 加 密 的 連 線 ,別 人 就 很 難 截 取 你 的 密 碼 了 。Synology 是 可 以 強 制 使 用 加 密 連 線 的 。要 使 用 加 密 連 線 你 最 好 就 有 一 張 由 認 證 公 司 發 出 的 安 全 憑 證 ,如 果 只 使 用 自 家 製 的 憑 證 (雖 然 是 同 樣 安 全 的 ),每 次 瀏 覽 器 都 會 向 你 發 出 安 全 警 示 。購 買 安 全 憑 證 並 不 便 宜 ,大 概 不 會 有 太 多 家 用 用 家 考 慮 。

6. 在 路 由 器 上 關 閉 不 使 用 的 端 口 (Port)。不 同 的 服 務 ,會 使 用 不 同 的 端 口 。如 果 想 由 互 聯 網 登 入 ,就 要 把 相 關 服 務 的 端 口 指 定 到 NAS。有 時 侯 ,NAS 啟 動 了 十 種 服 務 ,我 們 就 會 把 十 個 相 關 的 端 口 都 在 路 由 器 打 開 。其 實 這 是 不 必 要 的 。很 多 服 務 其 實 你 只 在 家 裡 使 用 ,這 些 服 務 的 端 口 都 是 不 必 要 在 路 由 器 打 開 的 。只 要 不 在 路 由 器 打 開 端 口 ,駭 客 要 攻 擊 你 的 NAS 就 難 得 多 了 。

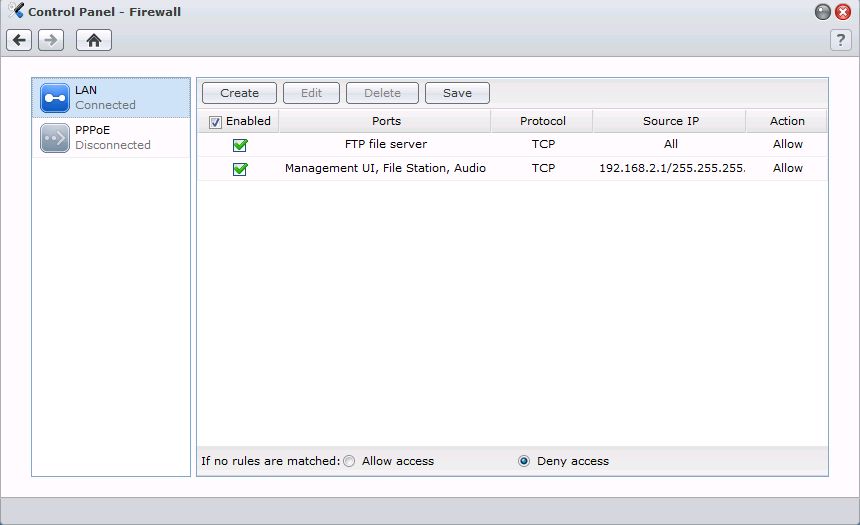

7. 使 用 內 建 的 防 火 牆 。系 統 內 建 的 防 火 牆 ,都 是 軟 體 防 火 牆 。在 防 火 牆 裡 面 ,我 們 可 以 設 定 規 則 。一 般 來 說 有 兩 種 設 定 方 法 。第 一 種 是 所 有 連 線 都 允 許 通 過 (Allow),然 後 我 們 相 應 增 加 拒 絕 通 過 (Deny)的 規 則 。第 二 種 設 定 方 法 就 是 相 反 ,所 有 連 線 都 拒 絕 通 過 ,然 後 我 們 相 應 增 加 允 許 通 過 的 規 則 。安 全 性 方 面 ,當 然 是 第 二 種 方 法 比 較 好 ,但 是 如 果 設 定 錯 誤 ,很 容 易 便 會 將 你 自 己 也 擋 在 防 火 牆 之 外 ,到 時 候 ,你 就 很 可 能 要 重 設 你 的 NAS 了 (reset factory default)。

在 圖 6 的 例 子 之 中 ,我 只 容 許 了 任 意 IP 位 址 的 FTP 連 線 ,因 為 它 本 身 就 純 粹 是 個 FTP 伺 服 器 ,其 他 連 線 都 是 不 允 許 的 。我 再 增 加 了 第 二 條 規 則 ,准 許 在 本 地 區 域 網 路 (LAN)連 線 到 使 用 者 管 理 介 面 。如 果 沒 有 第 二 條 規 則 ,就 會 連 自 己 也 被 擋 在 外 面 了 。第 二 條 規 則 也 確 保 了 駭 客 不 能 從 互 聯 網 登 入 我 的 管 理 者 介 面 。

8. 使 用 虛 擬 私 人 網 絡 (Virtual Private Network, VPN)連 線 。由 於 VPN 的 普 及 ,現 在 幾 乎 所 有 電 腦 操 作 系 統 和 流 動 裝 置 都 支 援 VPN,所 以 我 們 也 應 該 盡 量 使 用 VPN 來 保 護 我 們 自 己 。由 於 VPN 本 身 就 是 加 密 連 線 ,所 以 就 是 本 來 不 安 全 的 連 線 (像 http、ftp),在 使 用 VPN 之 後 ,也 會 變 得 很 安 全 。

好 了 ,說 了 那 麼 多 ,你 也 許 會 感 到 混 亂 吧 。現 在 讓 我 們 舉 一 個 案 例 ,試 試 看 如 何 整 合 運 用 上 面 的 各 個 方 法 ,去 改 善 一 台 NAS 的 保 安 。

NAS 本 來 的 設 定

1. 服 務 :管 理 者 使 用 介 面 、FTP、WebDAV、Audio Station(音 樂 分 享 介 面 )、Web Staion(網 站 伺 服 器 )、phpMyAdmin 套 件 、WordPress 套 件 ;

2. 使 用 者 :admin(管 理 員 )、公 眾 (可 以 瀏 覽 WordPress 網 站 );

3. 路 由 器 設 定 (port forwarding):21(FTP)、80(HTTP)、5000(管 理 者 介 面 )、5005(DS file, for iphone)、55536-55663(FTP passive);

4. 防 火 牆 設 定 :無 ;

5. 固 定 IP 地 址 :192.168.2.3 / 255.255.255.0;

6. 自 動 封 鎖 :關 ;

上 面 的 設 定 有 很 多 安 全 問 題 ,我 就 不 一 一 細 數 了 。讀 者 不 防 考 考 自 己 ,怎 樣 去 改 善 保 安 狀 況 。為 了 簡 化 改 善 的 步 驟 ,案 例 中 只 列 舉 了 一 位 使 用 者 ,就 是 管 理 員 。

改 善 的 大 方 向 ,是 把 所 有 連 線 盡 可 能 的 使 用 VPN,真 不 可 能 的 ,才 用 回 Port forwarding。基 本 上 ,除 了 開 放 給 公 眾 使 用 的 WordPress 網 誌 ,其 他 的 服 務 都 可 以 使 用 VPN 連 線 的 。

改 善 之 後 的 設 定

1. 服 務 :管 理 者 使 用 介 面 、FTP、WebDAV、Audio Station(音 樂 分 享 介 面 )、Web Staion(網 站 伺 服 器 )、phpMyAdmin 套 件 、WordPress 套 件 、VPN Server 套 件 ;

2. 使 用 者 :admin(管 理 員 )、VPN_User1(VPN 登 入 時 使 用 )、公 眾 (可 以 瀏 覽 WordPress 網 站 );

3. 路 由 器 設 定 (port forwarding):80(HTTP)、1723(PPTP VPN);

4. 防 火 牆 設 定 :拒 絕 所 有 (deny all)連 線 ,除 了 允 許 下 列 的 ,HTTP Port 80 從 所 有 的 IP、PPTP VPN Port 1723 從 所 有 的 IP、所 有 的 服 務 從 192.168.2.1 / 255.255.255.0、所 有 的 服 務 從 10.0.0.0 / 255.255.255.0 (更 正 : 10.0.0.1/255.255.255.0);

5. 固 定 IP 地 址 :192.168.2.3 / 255.255.255.0;

6. VPN Server 設 定 :PPTP,Server IP Address: 10.0.0.0;

7. 自 動 封 鎖 :開 、封 鎖 5 分 鐘 內 錯 誤 登 入 5 次 的 IP 地 址 ;

首 先 我 們 安 裝 和 啟 動 了 VPN Server 套 件 ,這 樣 我 們 才 可 以 使 用 VPN。VPN 方 面 ,我 會 選 擇 PPTP 多 於 OPEN VPN,因 為 使 用 者 多 不 需 要 另 外 再 安 裝 客 戶 端 軟 體 。Windows、Mac OS、iOS、Android都 內 建 了 PPTP 客 戶 端 軟 體 。

然 後 ,我 新 增 了 一 個 一 般 使 用 者 ,名 叫 VPN_User1,取 消 了 該 用 戶 的 所 有 權 限 ,只 保 留 PPTP VPN 一 項 權 限 (在 VPN Server 內 設 定 )。然 記 得 要 取 消 管 理 員 Admin 登 入 VPN 的 權 限 。我 這 樣 做 是 有 意 思 的 ,這 樣 設 定 好 之 後 ,駭 客 如 果 只 得 到 Admin 的 戶 口 ,便 不 能 從 遠 端 登 入 VPN,反 之 ,如 果 駭 客 只 有 VPN_User1 的 戶 口 ,即 使 能 夠 登 入 VPN,他 也 沒 有 權 限 做 任 何 其 他 的 操 作 。

我 會 建 議 你 為 所 有 的 使 用 者 ,都 分 別 建 立 兩 個 獨 立 的 戶 口 。一 個 純 粹 是 VPN 登 入 用 的 ,另 一 個 就 使 用 系 統 的 其 他 服 務 。

由 於 我 們 使 用 VPN 連 線 ,所 以 Port forwarding 也 就 可 以 大 量 減 少 端 口 了 。現 在 只 需 要 公 眾 使 用 的 Port 80,和 PPTP VPN 使 用 的 Port 1723。

然 後 ,我 們 打 開 自 動 封 鎖 功 能 ,防 止 駭 客 的 暴 力 攻 擊 。

再 之 後 ,我 們 可 以 設 定 防 火 牆 。因 為 如 果 我 們 使 用 VPN 登 入 ,使 用 者 便 會 有 一 個 VPN 專 屬 的 IP 地 址 。在 我 們 的 例 子 ,就 會 是 10.0.0.x。所 以 我 們 可 以 在 防 火 牆 加 上 更 多 的 限 制 。可 以 從 任 意 IP 連 線 的 ,只 有 Port 80 的 網 頁 服 務 ,和 Port 1723 的 PPTP VPN 服 務 。而 其 他 所 有 服 務 ,都 必 定 要 在 本 地 IP 地 址 ,即 是 192.168.2.x,或 者 從 VPN 登 入 ,即 10.0.0.x,來 使 用 。在 設 定 防 火 牆 的 時 候 有 一 點 很 重 要 ,就 是 你 按 確 定 之 前 ,必 須 要 清 楚 自 己 不 會 被 擋 在 外 面 。如 果 你 不 是 十 足 清 楚 你 自 己 在 幹 什 麼 ,你 還 是 不 要 設 定 的 好 。

也 有 一 個 說 法 ,因 為 沒 有 在 路 由 器 上 設 定 相 應 的 Port forwarding,所 以 從 外 面 的 互 聯 網 是 不 能 夠 連 接 的 ,所 以 防 火 牆 上 面 設 定 的 規 則 沒 什 麼 意 思 。但 試 想 想 ,路 由 器 也 有 被 駭 的 可 能 ,所 以 安 全 措 施 還 是 應 該 要 做 足 的 。

都 設 定 好 之 後 ,要 從 互 聯 網 使 用 各 項 服 務 ,就 要 先 使 用 VPN 接 通 NAS。接 通 之 後 ,你 的 客 戶 端 IP 地 址 應 該 是 10.0.0.x (如 果 只 有 你 一 個 人 ,應 該 是 10.0.0.1),而 伺 服 器 端 的 IP 地 址 就 會 是 10.0.0.0。所 以 ,如 果 你 是 希 望 登 入 管 理 者 介 面 ,在 瀏 覽 器 的 地 址 列 就 要 輸 入 http://10.0.0.0:5000/。要 在 iPhone 使 用 DS file 也 是 一 樣 ,先 用 VPN 接 通 ,之 後 在 DS file 的 伺 服 器 位 址 也 是 輸 入 10.0.0.0。

這 麼 設 定 是 會 比 以 前 多 了 一 個 VPN 登 入 的 步 驟 ,但 安 全 程 度 不 只 高 了 一 倍 的 。希 望 這 篇 文 能 夠 幫 到 大 家 提 高 網 路 安 全 意 識 。

心 水 清 的 讀 者 ,應 該 會 發 現 上 面 講 的 內 容 ,全 部 都 是 保 護 NAS 的 內 建 服 務 的 。有 一 些 第 三 方 提 供 的 服 務 ,還 沒 有 受 到 保 障 ,例 如 很 多 朋 友 都 會 用 的 phpMyAdmin 和 WordPress。這 類 服 務 都 使 用 和 網 站 相 同 的 端 口 (Port 80),如 果 你 本 身 有 開 設 公 開 的 網 站 ,你 將 不 能 夠 拒 絕 端 口 80 。下 一 個 星 期 我 會 續 講 如 何 保 護 該 等 服 務 。

張先生,男性,肖龍。

張先生,男性,肖龍。

你好, 最近我都試緊SET NAS FIREWALL, 都想係出面CONNECT左NAS個VPN 先可以ACCESS 到個DSM.

FIREWALL 個ALLOW IP應該點SET呢?

我試過用SUBNET (10.0.0.0/255.255.255.0), 佢就話10.0.0.0 invalid

用SINGLE HOST (10.0.0.1), 連到VPN之後, 都係ACCESS.

你有無相類近0既經驗呢?

請指教, 謝謝

那是手民之誤,應該是 10.0.0.1/255.255.255.0 才對。

咁VPN SERVER 果面0既SETTING有無乜野特別要設定, 因為我連左VPN之後, 都係ACCESS 唔到DSM, 甚至INTERNET都唔得

用 VPN Server 裡面設定好的 Server IP 來連接。例如你的 VPN Server 是 10.0.0.0,用 client 連接上之後,那就用瀏覽器打開 http://10.0.0.0:5000/ 來連 DSM。

至於通過 VPN 來上 internet ,就是更高階的設定,你能夠連上 DSM 後再說吧。

我本身係大陸用開NAS個VPN上FB

咁係早幾日戚起條根, 想加返大個安全性啫, 想要連VPN先可以ACCESS到DSM/FTP ETC.

問題就係到喇, 我只係允許外部IP連到VPN/BT/EMULE/80 0既PORT, 我就試下連唔連到VPN啦, 連到, 不過ACCESS 唔到INTERNET.

就係咁囉…

搞掂…原來係BUG…多謝賜教

如果Synology 的IP不是固定,那防火牆不能鎖定只開放 196.168.2.x ,要再想方案看看…

先生惜字如金,惹人敬重。一般來說不用固定 IP,多數是由 DHCP server 派 IP 的吧 (雖則大部分 DHCP server 也是可以派固定 IP 的,是謂 mac address binding)。但總的來說,派 IP 也是會有一個範圍的吧 ( class a / b / c 的 subnet )。

按說是 class c subnet 的話,防火牆打開 192.168.2.x ( 192.168.2.0 / 255.255.255.0 ) 就沒錯了。但就算你是用 class b 的 subnet,防火牆也一樣可以設定為 192.168.x.x 的吧 ( 就是 192.168.0.0 / 255.255.0.0 ) 。

所以我估計你不單純是浮動 IP 的問題吧 ??

你好,閣下這文章很實用,本人依設定後,現可用外部手機、電腦經 VPN 進入家中存取 NAS 的檔案,尚有以下問題未能解决,請指教。

1. VPN 遠端進入 NAS 後,能否在 Synology 內使用 file station 存取遠端內網中其它電腦的共用檔案呢?又可否使用檔案總管內的(連線網絡磁碟機)見到遠端其它電腦的共用檔案呢?

2. 公司電腦不能經 VPN 進入 NAS 內,會否被公司網絡中的防火牆封了 VPN 遠端連結功能呢?若能封鎖 VPN,所謂的”翻牆”作用又是否沒意思?

3. VPN 的功能附加在 NAS 中,使用後可免除大量路由器 port 位設定(只開 80 和 1732 PPTP 服務),其實是否可說成進入某一網絡的另一個有雙重身份認證的後門呢?

多謝指導

對不起,我實在很混亂,可能酒精綜合症候群…… 一般來說,我們會以自身個體作為觀點,去說所謂的本地(local)和遠端(remote)。但你上面說的「遠端內網」、「遠端其它電腦」等等,我也分別不出究竟是 synology 那邊的,還是 VPN client 那邊的….

為免我自己也走進無限循環的彎曲空間,我姑且把它們叫做 server side 和 client side 吧,server side 就是 synology 以及它那邊的 subnet,client side 就算是 VPN client 那邊好了。

問題一,按我的理解是想由 server (synology)存取到 client side 的電腦吧?一般來說這很有保安方面的問題,例如我由自家公司 VPN 去貴公司處理一點事情,但我連線好 VPN 之後就你就能看得到我整個公司的電腦,這聽起來就令人不安了,對不?所以,按照 default 設定,一般都是不可以的。

但 default 不可以不等於完全不可能,其實你要的是 site-to-site 的 VPN connection,PPTP 是做不到的,但 open VPN 可以。由電腦到電腦的 open VPN 就可以做到 site-to-site VPN 的效果,但在 synology 上面的 open VPN,筆者當時玩了幾個月還是不成功。

所以,問題一的簡單答案是,由 client side 去存取 server side 的所有電腦,當然是可以的。但由 server side 去存取 client side 的其他電腦,答案是不可以。

問題二,任何的網絡通訊,都是可以被封鎖的,封鎖的方法有大大小小數百種,針對不同的通訊有不同的封鎖方法。所謂的「翻牆」,其實和 VPN 沒有必然的關係,很多人都覺得用 proxy 就是算是「翻牆」了。「翻牆」絕對不是只有一種解釋和作法。VPN 本身也有很多種,防火牆封了一種 VPN,不等於它封了所有的 VPN。又或者說,如果防火牆封了一個 PPTP VPN 的 default port,你只要改用別的 port 就可以了,你說這個封 port 的行為是封 VPN 麼?可以說是的,但它完全封了所有 VPN 麼?又不是。所謂的「翻牆」,就只是找出還沒有封鎖的方法來連線而已,這絕對是八仙過海,各顯神通的。不過,今日可行的方法,也並不保證永遠可行。所以,不管有 VPN 也好,沒 VPN 也好,牆,永遠會有人在翻。我們自己只要隨時準備好不同的知識來應付不同的挑戰就可以了。

問題三,這要看你把「後門」看成是什麼。如果你是住 house 的,地理上你會有「前門」和「後門」,但這純粹是地理上的劃分,跟樓上樓下是一樣的意思,如果你的「後門」是「另一扇門」的意思,我沒意見。但如果你「後門」的意思是系統性的保安漏洞,我便不能認同了。VPN 是工具(其實也有很多種 VPN,不是種種 VPN 都是好的,但如果我們把 VPN 當成一個概念),是用來方便遠端存取的,它是被超廣泛使用、幫無數公司省了無數金錢、幫無數 IT 人節省了無數寶貴時間、光明正大的無上工具、無等等工具。但對於電腦人,其實,VPN 就只是 VPN 而已。

先多謝閣下很快的回覆,另外很抱歉字眼上不清悉而帶了你”遊花園”

補充:

1. VPN client 遠端進入設有 VPN server 的 Synology NAS 後,admin 登入 synology (http://10.0.0.0:5000/),在 file station 套件中怎樣存取遠端 (與 NAS 同一網域) 其它電腦 A 的共用檔案?又怎樣使用 VPN client 的 window 檔案總管連結 VPN server 網域電腦 A 呢?

2. 問題明白

3. 後門是指另一個有雙重登入認證更高保障的通道。

謝謝

Okay, 其實只要用 IP 連線就都可以了。假設你的 synology 是 192.168.1.10, computer A 是 192.168.1.50 吧。

1a. 如果你已經能用 admin 登入 synology (不管是不是經過 VPN),你肯定已經可以使用 file station 裡面的 mount remote folder 功能。用它就可以了(照 mount \\192.168.1.50\share\ , 但當然你自己先要有 \\192.168.1.50\share 的存取權限)。

1b. 至於 Windows,預設也是沒問題的。在檔案總管照連 \\192.168.1.50\share 就可以了。因為按 windows 的預設值,VPN 連線之後,所有 traffic 都是先走 VPN 的 (預設有打勾的選項:Use default gateway on remote network)。

所謂的 Use default gateway on remote network,其實就是在 windows pc 的 routing table 加了一條 static route,把所有 traffic 都經過 VPN 再傳送到 VPN server,再由 VPN server 傳出去 internet (很明顯的,這就是翻牆了。)。

例如本來在 vpn client,傳去 192.168.1.50 的 packet 是會送去 default gateway 的(一般就是你的 router),再由 default gateway 去轉送,但正常的話,該 packet 就會不了了之,因為你的 router 的 routing table 沒有 192.168.1.50 的記錄。但現在連好 VPN 之後,那個 packet 就不會再傳到你的 router,而是會傳到 synology,由於 synology 跟 192.168.1.50 是相同的 subnet,所以就自然會把 packet 傳給電腦 A 了。

相對於 windows 的 Use default gateway on remote network,iOS 的同等設定叫做「傳送所有流量」(<--每一次我也要說流量)。 Android OS 和 mac OS 的內建 pptp client 都沒有同等的設定。android 就必然會把所有 traffic 經由 vpn 傳送。mac OS 就相反,要你自己手動在 routing table 加一條 route 才行。 但當然,「傳送所有流量」也不是完全沒有問題的。最簡單的例如 smtp server,如果你家裡是用 HKBN 的 smtp,又或者手機是用 3HK 的 smtp,如果你 VPN 連到了別的網絡供應商的網絡,那 HKBN / 3HK 的 smtp 就會拒絕你的連線了。 先花一點點時間去了解一下 routing table 吧。這對你了解 VPN 如何運作,又或者如何設定好 VPN server,又或者如何解決使用 VPN 時遇到的問題會有很大幫助的。

多謝詳細的回覆

1a. 終於發覺因權限設定問題而導致不能連結。

1b. 情況一: VPN Client 預設是(打鈎)設定 “use default gateway on remote network “,若遠端 VPN Server 的 subnet 內找不到指定 192.168.0.xx 的 IP,系統會否再向 VPN Client 這邊的 subnet 內找尋 192.168.0.xx ?

情況二:VPN Client 內 “use default gateway on remote network” 不打鈎

a. 系統是否先在 VPN Client subnet 內找 IP,若找不到,再在 VPN Server subnet 內找尋呢?

b. VPN Client 可看見網絡中有 1.VPN 連線 和 2.基本連線,可否自行選用 1. 或 2. 作上網,在 Windows PC 中又怎樣得知上網中正選用 1. 或 2. 路徑呢?

c. 遠端 VPN Server 和近端 VPN Client 的 subnet 內都有一組相同 IP 的設備,系統怎樣回報或選取呢?

謝謝

1b. 肯定不會。

情況二

a. 絕對不會。

b. 當然可以自定。簡單的,上面說的打不打勾就已經是了。進階的,整個 routing table 你都可以自由設定啊 (還記得麼? 我之前就說過,打不打勾其實也就只是更改了 pc 的 routing table),快快去 command line 執行 route print 吧。

c. 假設兩邊的 LAN 真的是一樣的 subnet,例如兩邊都是 192.168.1.0 / 255.255.255.0 ,如果按 default setting,那毫無疑問,你只會連得到本地的設備。但千萬注意,這並不影響 VPN 本身的運作,因為當你的 VPN 連好線之後,VPN client 和 server 是有各自的 VPN IP 的 (都是你自己在 VPN server 設定的),在 synology 上面的預設值就會是 10.0.0.0 / 255.255.255.0,首先我們是用 10.0.0.1 (vpn client)和 10.0.0.0(vpn server)溝通的,而不是用 192.168.1.x 的 IP 地址溝通的。

你問的都是 routing table 最入門的問題,如同的上次的建議,上網找點相關的文章看看吧,對你絕對有益。